За последние два года было создано почти полмиллиона доменов, связанных с Covid, многие из которых используются онлайн-мошенниками и торгашами.

Пандемия создала среду, в которой злоумышленники используют ряд «крючков», связанных с Covid, для совершения киберпреступлений и мошенничества, влияя на потребителей и бренды, объяснил CSCрегистратор доменов, опубликовавший во вторник исследование более 478 000 доменных имен, связанных с пандемическими ключевыми словами.

В отчете отмечается, что за период исследования резко увеличилось количество организаций, использующих рост осведомленности о Covid для создания веб-сайтов для привлечения трафика и получения дохода. В то же время всплеск числа сайтов привел к увеличению количества регистраций подозрительных и злонамеренных доменов.

«Количество мошенничества и поддельных товаров, связанных с этими 478 000 доменных имен, просто безумие», — заявил технический директор CSC Ихаб Шраим.

«Пандемия — это бесконечная машина для печатания денег для этих злоумышленников», — сказал он TechNewsWorld.

«Они все используют эту пандемию, чтобы получить серьезный доход», — добавил он. «Они зарабатывают миллионы долларов в месяц».

Использование брендов

В отчете признается, что некоторая деятельность по регистрации доменов, связанная с Covid, может быть связана со спекулянтами доменами, пытающимися нажиться на потенциально популярном доменном имени, но также были признаки злонамеренных сторонних операций.

Например, домены, использующие торговые марки, связанные с Covid, такие как Pfizer, Moderna и Johnson & Johnson, использовали ту же инфраструктуру, что и ранее идентифицированная с вредоносными веб-сайтами. Кроме того, некоторые сайты использовали тактику, излюбленную злоумышленниками, для маскировки, а затем запуска атак, например парковку домена и оплату за клик.

В отчете также отмечается, что около половины доменов, использующих торговые марки, не содержали контента, а другая половина была задействована в схемах с оплатой за клик или других рекламных схемах.

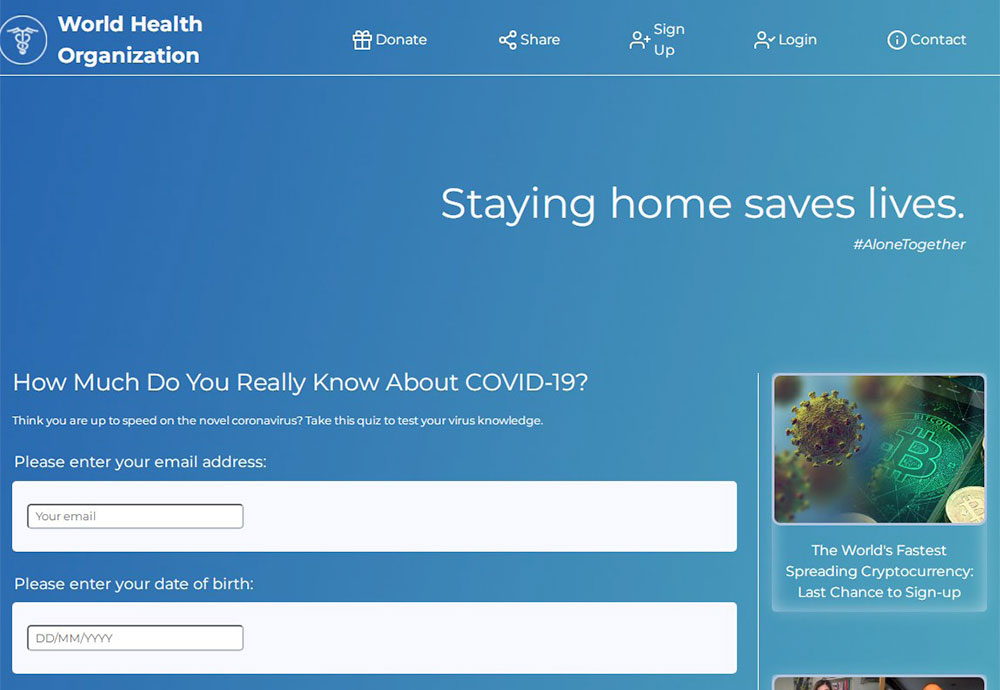

Этот сайт позиционируется как Всемирная организация здравоохранения, но логотип неправильный, ни ссылки на социальные сети внизу страницы, ни пункты меню вверху не работают. Скорее всего, это фишинговая страница, предназначенная для сбора личной информации. (Кредит: CSC)

Он добавил, что треть неактивных сайтов содержала активные записи MX, которые можно было бы использовать в качестве будущей стартовой площадки для злонамеренной активности.

«Доменные имена ценны для злоумышленников, стремящихся извлечь выгоду из заслуживающих внимания событий, особенно тех, которые связаны со страхом или финансовыми мотивами», — заметил Крис Клементс, вице-президент по архитектуре решений в Цербер Стражконсалтинговая компания по кибербезопасности и тестированию на проникновение в Скоттсдейле, штат Аризона.

«Причина довольно проста, — сказал он TechNewsWorld. «Чем более законными они могут сделать свои мошеннические рассылки электронных писем или веб-сайтов, тем больше вероятность того, что они обманут своих жертв, заставив им доверять».

«Это доверие дает им гораздо более высокие шансы на кражу конфиденциальной информации или денег у своих целей», — добавил он.

Запутанные домены

Более того, доменные имена могут сбивать с толку многих людей, отмечает Эрих Крон, специалист по вопросам безопасности в ЗнайБе4организатор обучения по вопросам безопасности в Клируотере, штат Флорида.

«Доменное имя KnowBe4.com отличается от KnowBe4.net или даже Know-Be4.com, и этой разницей пользуются киберпреступники, зная, что многие люди не понимают, что они разные», — сказал он TechNewsWorld. «Это позволяет этим мошенникам легко подделывать веб-сайты так, чтобы они выглядели подлинными».

«Covid-19 — отличная тема для киберпреступников из-за постоянных заслуживающих внимания историй и событий», — сказал он.

«С каждой новой разработкой, — продолжил он, — выпускаются и часто пересматриваются руководства, что позволяет очень легко использовать эти истории в качестве приманки, чтобы заставить людей перейти на вредоносные веб-сайты или открыть зараженные документы, якобы содержащие обновленные руководства или новые данные в битва с вирусом».

«Нехватка тестов и вакцин также является мощным поводом для того, чтобы заставить людей действовать», — заметил он.

«Каждый раз, когда происходит инцидент с высокой степенью заметности, злоумышленники будут использовать его для создания приманок для соблазнения жертв», — добавил Джон Бамбенек, главный охотник за угрозами в Нетенрихкомпания, занимающаяся информационными технологиями и цифровой безопасностью, из Сан-Хосе, Калифорния.

«Я уверен, что как только в Украине начнутся стрельбы, приманки очень быстро переключятся на это», — сказал он TechNewsWorld.

Проблемы доменной экосистемы

Бамбенек утверждал, что фундаментальная проблема существующей доменной системы заключается в том, что многие регистраторы и компании в доменной экосистеме готовы смотреть в другую сторону, когда они принимают деньги от преступников, чтобы использовать их услуги для совершения преступлений.

«Как только США отказались от контроля над этой системой, — сказал он, — больше нельзя было делать вид, что она будет использоваться в интересах общества».

Крон пояснил, что проблемы с доменной системой во многом связаны с простотой и дешевизной регистрации доменных имен.

«Проверка доменных имен, даже тех, которые используют ключевые слова, связанные с Covid и пандемией, или даже корпораций, таких как производители вакцин, практически отсутствует, чтобы гарантировать, что право собственности можно отследить до физического лица или организации», — сказал он.

«По сути, — продолжил он, — любой может зарегистрировать почти любое доменное имя за считанные минуты и без какой-либо ответственности».

«Киберпреступники усовершенствовали технику регистрации доменных имен с минимальными усилиями и затратами, часто зная, что домен продержится 48 часов или меньше», — добавил он.

Облачные вычисления усугубили проблему, заявил Брайан Джонсон, CSO в Арморблокспоставщик средств защиты корпоративных коммуникаций в Саннивейле, Калифорния. «Фишинговые атаки и компрометация деловой электронной почты, использующие эти «мгновенные» мимолетные домены, не могут быть обнаружены существующими инструментами безопасности», — сказал он TechNewsWorld.

Более того, домены могут быть подвержены ряду атак, добавил Санджай Раджа, вице-президент Гурукулкомпания разведки угроз в Эль-Сегундо, Калифорния.

«Субъекты угроз могут воспользоваться просроченными доменами, проблемами с SSL-сертификатами, плохим контролем безопасности у регистраторов доменов, расширениями доменов, которые на самом деле зарегистрированы злоумышленниками, но выглядят законными, и перехватом домена с помощью фишинговых атак или других методов кражи учетных данных», — он рассказал TechNewsWorld.

«Это лишь некоторые из используемых тактик, которые в конечном итоге приводят к предоставлению пользователям доменов, позволяющих компрометировать сети, а также устанавливать и запускать вредоносные программы или программы-вымогатели», — сказал он.

Высокая активность на рынке

Другие области, охваченные отчетом, включают электронную коммерцию, мобильные приложения, фишинг и социальные сети.

В нем отмечается, что пандемия привела к появлению очень больших объемов активности на рынке, связанной с Covid. Многие из этих списков были для контрафактной или иной низкокачественной или неэффективной продукции, появившейся в ответ на беспрецедентный потребительский спрос.

По сообщению CSC, в области мобильных устройств приложения, связанные с Covid, найденные в основных магазинах приложений, были законными, но значительное количество программ, обнаруженных за пределами магазинов, были вредоносными.

В отчете также отмечается, что фишинговые кампании, связанные с Covid, содержали ряд типов контента, в том числе электронные письма, направляющие пользователей на веб-сайты, предназначенные для сбора личных данных, распространения вредоносного программного обеспечения через вложения и прямого сбора финансовых пожертвований.

Аналогичным образом поддельные профили в социальных сетях использовались для перенаправления пользователей на фишинговые сайты или сбора пожертвований. Кроме того, страницы на этих сайтах использовались для размещения контента электронной коммерции сомнительного качества, предложения трекеров на основе приложений с вредоносной полезной нагрузкой и распространения дезинформации.